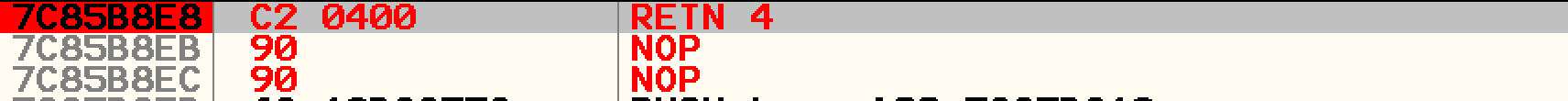

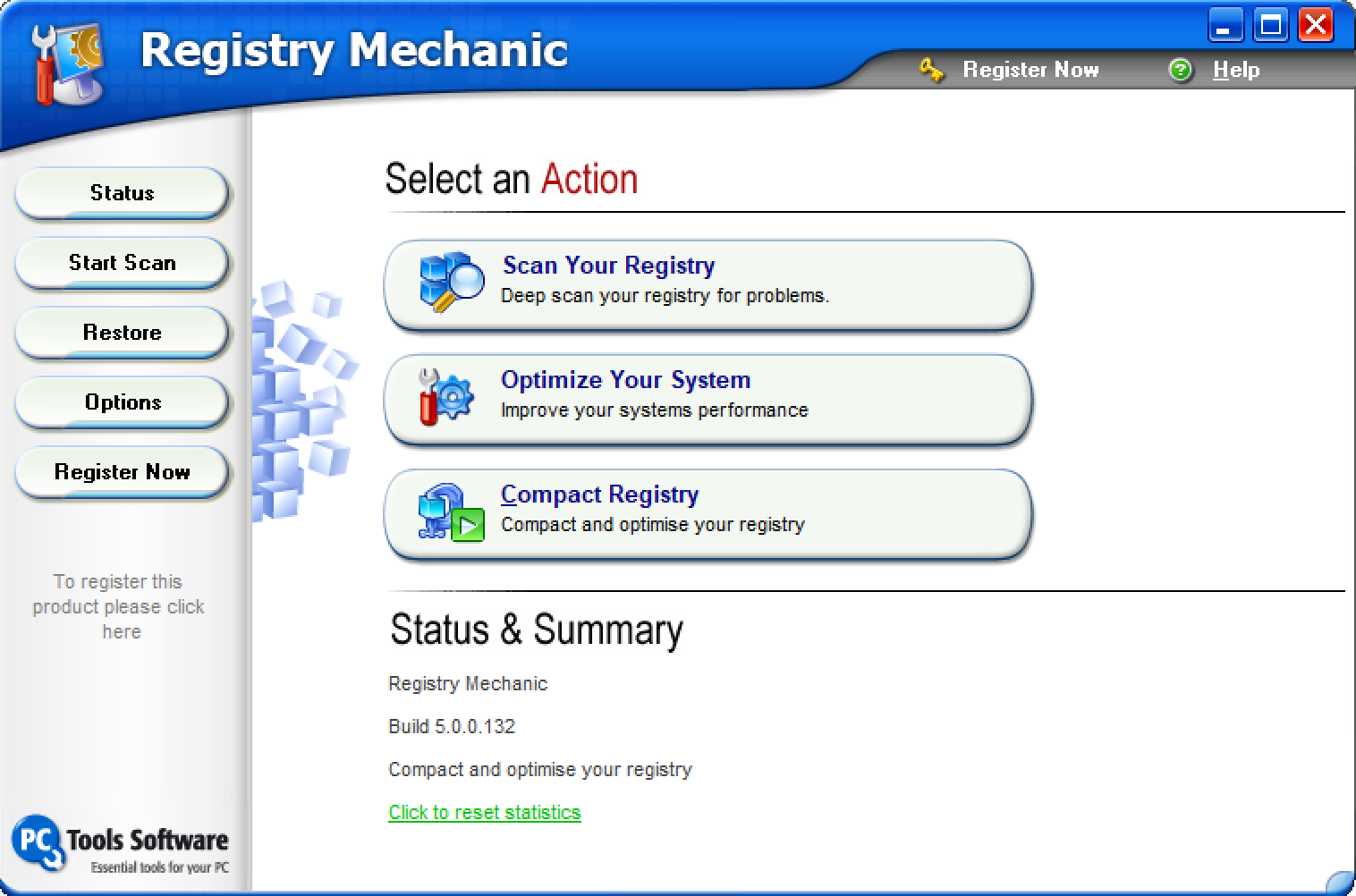

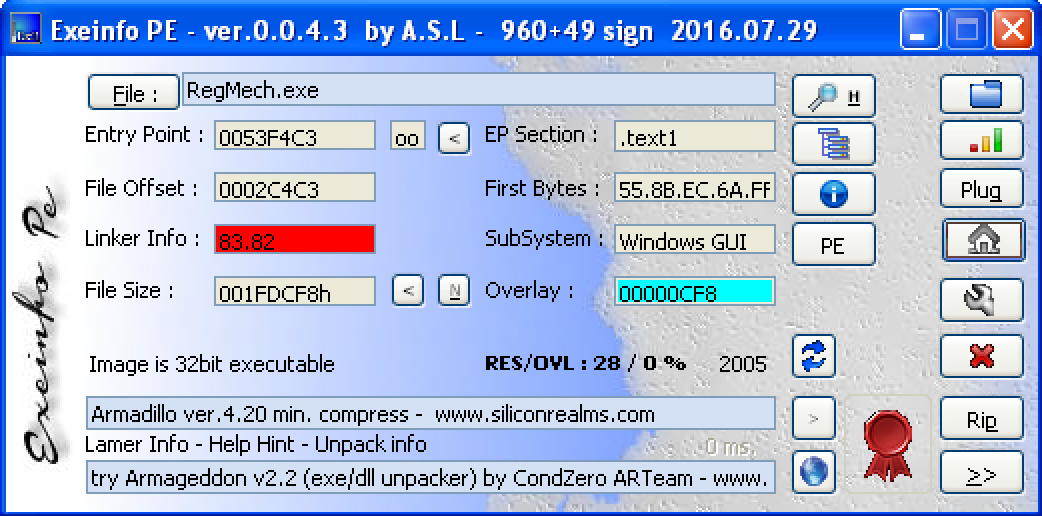

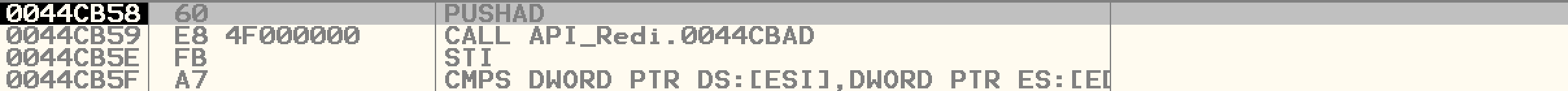

Lena Reversing tutorial 25_1 이번 단계는 24단계와 비슷하다 두번에 나누어 진행하는데 한번은 언패킹을 진행하고 한번은 로더를 이용해준다. 먼저 언패킹 먼저 진행하도록 한다. 이번 프로그램은 Spyware Doctor 프로그램이다. 이번 프로그램도 역시 Armadillo 프로텍터가 적용되어 있다. Ollydbg로 열어준다. 역시 OutputDebugStringA 함수를 통해 안티 디버깅 기법을 적용하고 있다. 24단계와 마찬가지로 진행해준다. Command bar에 bp OutputDebugStringA 를 해주어 bp를 걸어준다. PUSH 234로 되어있는 부분을 RETN 4로 바꾸어 주면 제대로 실행이 된다. 이제 OEP를 찾아주어야 한다. Exception을 이용한 방법을 이전..